本篇目录:

- 1、如何批量找SQL注入

- 2、渗透测试工具有哪些

- 3、ibatis中sqlmapExecutor.executeBatch()怎么返回成功的记录数为什么总是...

- 4、ibatis从oracle中间库获取数据批量插入现有数据库时出现无报错终止时什...

- 5、如何使用sqlmap扫描app

如何批量找SQL注入

SQL注入:就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

SQL 注入是指:通过互联网的输入区域,插入SQLmeta-characters(特殊字符代表一些数据)和指令,操纵执行后端的SQL查询的技术。这些攻击主要针对其他组织的WEB服务器。

一种脚本注入,一种Sql注入 sqli注入不能连接到数据库怎么回事?能说清楚是什么数据库么?如果是sqlerver的话,你可以先到控制面板-〉服务里检查你安装的数据库相关服务有没有跑起来。

最常用的寻找SQL注入点的方法,是在网站中寻找如下形式的页面链接:http://?id=YY,其中“YY”可能是数字,也有可能是字符串,分别被称为整数类型数据或者字符型数据。

渗透测试工具有哪些

Metasploit Pro Metasploit是一款开源的安全漏洞检测工具,可以帮助安全和IT专业人士识别安全性问题,验证漏洞的缓解措施,并管理专家驱动的安全性进行评估,提供真正的安全风险情报。

Metasploit:网络安全专业人士和白帽子黑客的首选,有许多大神将自己的知识发布在这个平台上。它有许多渗透测试工具的集合,由PERL提供支持,可用于模拟需要的任何类型的渗透测试。最大的优点是能跟得上不断发展的变化。

网络安全渗透测试工具包括:网络扫描工具,如Nmap、Metasploit、Scapy等,用于扫描目标网络,发现漏洞和弱点。密码破解工具,如John the Ripper、RainbowCrack等,用于破解目标网络中的密码和加密密钥。

网络安全渗透测试工具主要包括以下几种:攻击工具:如burp、metasploit、sqlmap等,用于模拟黑客攻击,测试系统的安全性。漏洞扫描工具:如Nmap、Metasploit、Nessus等,用于扫描系统漏洞并评估安全风险。

款好用的渗透测试工具推荐:第一:Nmap 从诞生之处,Nmap就一直是网络发现和攻击界面测绘的首选工具,从主机发现和端口扫描,到操作系统检测到IDS规避/欺骗,Nmap是大大小小黑客行动的基本工具。

网络安全渗透测试工具属于计算机安全类软件,主要通过模拟黑客攻击行为和网络攻击方式,对目标系统进行全面的检测和评估,从而发现和修复系统漏洞和弱点。

ibatis中sqlmapExecutor.executeBatch()怎么返回成功的记录数为什么总是...

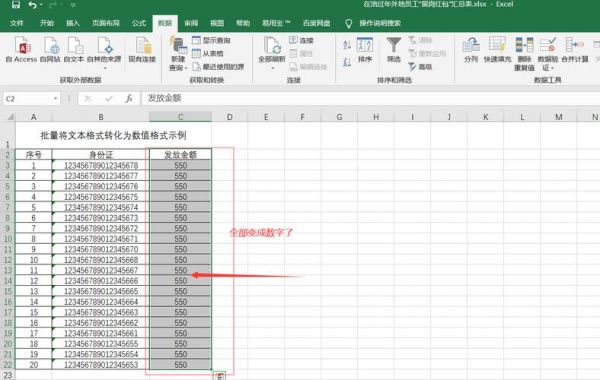

1、//参数1为:ibatis中需要执行的语句的id ,参数2为要插入的数据 executor.insert(TreeCate_insertTreeCate, TreeCate);batch++;//每500条批量提交一次。

2、封装一个执行批处理的方法,作为独立事务,每次执行后立即提交,方法入参是List,List在传进去前赋好值,如你想要的500个封装为一个LIst,这样就可以在外围控制什么时候提交。

3、对于其它类型的 SQL 语句,mysql_query() 在执行成功时返回 TRUE,出错时返回 FALSE。非 FALSE 的返回值意味着查询是合法的并能够被服务器执行。这并不说明任何有关影响到的或返回的行数。

ibatis从oracle中间库获取数据批量插入现有数据库时出现无报错终止时什...

1、您只要修改一下映射文件中预置的SQL语句就行了,告诉iBatis当该字段出现NULL 值该用什么值来替代,连接Oracle即使是要求某字段传入NULL值时就是插入NULL值也必须要你累述一遍,好讨厌的事情。

2、如果在插入后并且未提交的的情况下新开一个session查询的话,你是查不到刚插入的数据,这跟Oracle的隔离性有关,但是在当前session是能够查到的,在commit之后,其它session就能查到了(持久性)。

3、使用事务可以在插入出错时进行回滚。且在进行一个INSERT操作时,MySQL内部会建立一个事务,在事务内才进行真正插入处理操作。通过使用事务可以减少创建事务的消耗,所有插入都在执行后才进行提交操作。

4、向oracle数据库中添加数据时提示ORA-00947: 没有足够的值。是表1的结构有4个column,显然插入的值只有三个,才会出现这个问题,再加个column的值。

如何使用sqlmap扫描app

1、XSS漏洞 在前端一些可以输入的内容的地方,输入:alert(document.cookie) 然后查看触发,检查对这些语句是否进行了转义处理,如果出现一些弹框之类,那就存在漏洞。

2、最简单的命令是 sqlmap.py -u http://XXX.com/php?id=123 回车就可以进行sql扫描了。

3、首先是burp设置记录log 把记录的log文件放sqlmap目录下 sqlmap读log自动测试:python sqlmap.py -l 文件名 --batch -smart batch:自动选yes。smart:启发式快速判断,节约时间。

4、当我们能跟内网主机进行通信后,我们就要开始进行内网渗透了。可以先使用nmap对内网主机进行扫描,探测在线的主机,并且探测其使用的操作系统、开放的端口等信息。

到此,以上就是小编对于sqlmap批量跑url的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏